聯系電話:

+886 2 77182788

隨著智慧汽車、車輛網、5G, 智慧駕駛和V2X等理念和技術的快速發展,汽車的資訊安全已經成為了車輛研發過程中至關重要的一個課題。車輛的安全性從原來的車輛自身安全延伸到了車聯網路的安全,汽車研發團隊所面臨的安全風險和技術挑戰將呈指數級增長。2020年初,由ISO和SAE兩個標準組織強強聯合,經由汽車行業國際知名的近100家企業/組織的不懈努力,發佈了ISO/SAE 21434 道路車輛網路安全研發標準,並已經在業內正式推行。

與此同時,聯合國世界車輛法規協調論壇(簡稱為UN/WP.29)於2020年6月發佈了3項關於智慧網聯汽車的重要法規R155/R156/R157,即資訊安全(Cybersecurity)/軟體升級(OTA)/自動車道保持系統(ALKS),對2021年之後銷售到歐盟和其它經合組織(OECD)國家的車輛的資訊安全性做了明確要求。R155也是全球第一個汽車資訊安全強制法規,這意味著車輛的資訊安全已經從符合標準進入到遵從法規的時代。與之對應,中國大陸工信部於2024年8月23日正式發佈了GB 44495: 2024 《汽車整車資訊安全技術要求》強制標準,並將於2026年1月1日起正式實施。

這些安全開發標準和強制法規的頒佈,無疑都意味著汽車網路安全已是大勢所趨,並且都對汽車廠商,Tier1和Tier2等各級供應商的產品研發和運營提出了新的挑戰。那麼我們應該如何遵循這些標準快速落地實施具體的開發和測試工作呢?

什麼是ISO/SAE 21434?

ISO/SAE 21434 是SAE和ISO共同制定的第一個汽車行業的網路安全標準,它全面規定了道路車輛及其部件和介面的網路安全要求,覆蓋了汽車研發和製造的所有相關領域和主要開發過程,包括資訊安全、網路安全管理、需求管理、開發、測試、生產和運維。ISO/SAE 21434詳細描述了如何根據網路安全問題實現網路安全管理目標,涵蓋車輛中的所有電子系統、元件、感測器和軟體,並涵蓋整個供應鏈。ISO/SAE 21434 被看作一項業界共識,是目前網路安全方面監管和認證機構的重要參考檔。ISO/SAE 21434的發佈,為主機廠、Tier1和Tier2如何保證資訊安全和網路安全,提供了有力的支撐和指導。這套標準(ISO/SAE 21434)的目的有三個,分別是:

1. 確定一個結構化的流程,以確保資訊安全設計;

2. 實現降低攻擊成功的可能性,減少損失;

3. 提供清晰的方法,以幫助車企應對全球行業共同面對的資訊安全威脅。

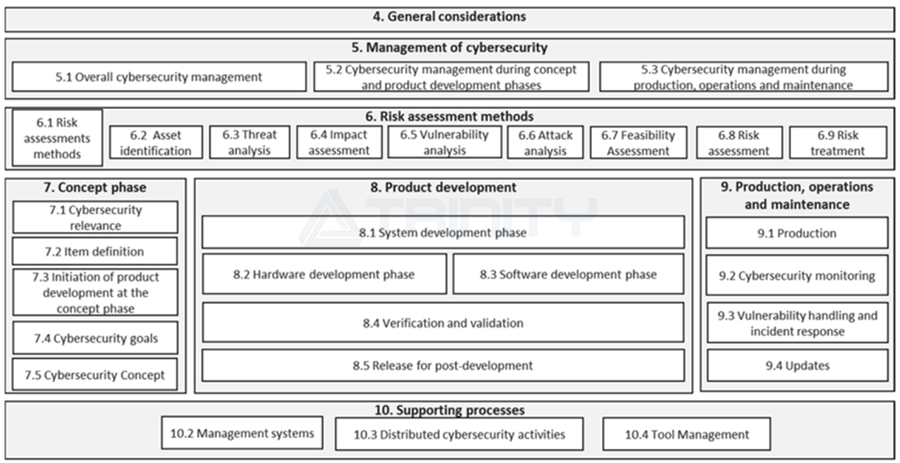

ISO/SAE 21434主要從15個方面對車輛的網路安全進行了闡述,並包含如下圖所示的主要章節。類似於ISO 26262, ISO/SAE 21434標準同樣基於“V模型”的總體設計思路, “V模型”方法的使用為風險評估和緩解提供了分層解決方案,這將大幅有助於監視和抑制駭客攻擊。ISO/SAE 21434主要包括:資訊安全相關的術語和定義;資訊安全管理:包括企業組織層面和具體專案層面;威脅分析和風險評估(TARA);資訊安全概念階段開發;架構層面和系統層面的威脅減輕措施和安全設計;軟硬體層面的資訊安全開發,包括資訊安全的設計、集成、驗證和確認;資訊安全系統性的測試及其確認方法;資訊安全開發過程中的支援流程,包括需求管理、可追溯性、變更管理和配置管理、監控和事件管理;資訊安全事件在生產、運行、維護和報廢階段的預測、防止、探測、回應和恢復等。

難點和挑戰

-

從汽車功能安全到兼顧汽車網路安全的研發理念和方法的轉變有很高的經驗壁壘

-

如何滿足UN R155和GB44495:2024的強制法規要求?

-

ISO/SAE 21434標準所要求的各個環節的開發和測試工作如何快速落地?

-

如何有效建立符合汽車網路安全標準要求的CSMS流程,且如何自動化管理?

-

如何實現安全研發的平臺化和自動化,以應對汽車網路安全人才和經驗不足的問題?

-

如何應對美國商務部工業和安全局(BIS)於2025年3月發佈的對來自中國的車聯系統(VCS)軟硬體產品的禁令?

解决方案

-

平臺化的汽車網路安全管理體系 (CSMS)

-

威脅分析與風險評估 (TARA)

-

靜態安全掃描 (SAST)

-

軟體物料清單/固件安全檢測 (SBOM)

-

軟體成分分析/開源元件安全 (SCA/CVE)

-

模糊測試 (Fuzzing)

-

滲透測試 (Penetration Testing)

相關產品

-

Klocwork

現代化的C/C++/Java/C#程式碼品質靜態測試工具,利用領先的深度資料流程分析技術,跨類、跨檔地查找軟體程式碼缺陷或安全性漏洞,並定位錯誤發生的路徑。結合對編碼規範、不安全和結構等問題的檢測,快速提高程式碼品質。

查看更多

-

Vultara

專門用於汽車網路和資訊安全開發及管理的軟體系統,內建強大並持續更新的安全資料庫和威脅分析引擎,可自動化支援汽車網路安全標準所要求的威脅分析和風險評估(Threat Analysis and Risk Assessment, 簡稱『TARA』),威脅監控及相關流程管理。

查看更多

-

HydraVision

用於汽車和工業ECU滲透測試和模糊測試的安全測試系統,支援在ECU的整個安全生命週期內實現自動化的安全測試,配套提供多種硬體模組適用於不同的介面和通信協定。滿足ISO 21434, UNECE R155, GB 44495和IEC 62443等產品網路安全行業標準。

查看更多

-

ONEKEY

車聯和物聯產品韌體安全掃描工具,利用尖端的二進位分析技術,全面透視聯網產品的SBOM, 安全性漏洞、零日威脅、許可證風險並全日監控,持續保證其安全性和合規性,廣泛支援汽車網路安全、工業和醫療等行業合規標準。

查看更多

相關資源

-

白皮書

-

博客

-

新聞資訊

-

採用SBOM加強許可證合規性和軟體安全性

點擊下載

-

Perforce2025汽车软件开发报告(EN)

點擊下載

-

網路安全全速前進:McLaren邁凱倫汽車如何應用Cybellum驅動卓越的產品安全?

點擊下載

-

Safety First_Breaking Down the FDA's 2023 Premarket Cybersecurity Regulations

點擊下載

-

互聯設備產品的SBOM最佳實踐_白皮書_繁中

點擊下載

-

LG-VS如何利用Cybellum保障其汽車產品的安全_白皮書_繁中

點擊下載

-

Cybellum汽車網路安全合規管理及成分分析平台_白皮書_繁中

點擊下載

-

雲端自動化測試--通過基於伺服器的自動化測試實現SDV創新

查看更多

-

AI生成代碼系列:在不干擾開發者體驗的情況下集成開原始程式碼片段檢測

查看更多

-

CVE資金中斷:安全團隊如何做好準備?

查看更多

-

AI生成代碼系列:開原始程式碼片段檢測的有效方法

查看更多

-

Perforce公司發佈《2025汽車軟體開發報告》

查看更多

-

最具影響力的汽車駭客攻擊事件

查看更多

-

網路安全全速前進:McLaren邁凱倫汽車如何應用Cybellum驅動卓越的產品安全?

查看更多

-

淺談TARA在汽車網路安全中的關鍵角色

查看更多

-

安全更新:關於Cybellum維護伺服器問題的情況說明(CVE-2023-42419)

查看更多

-

福特汽車公司Darren Shelcusky對UNECE R155/R156法規合規之見解訪談

查看更多

-

揭示AUTOSAR中隱藏的漏洞

查看更多

-

基於ISO 21434的汽車網路安全實踐

查看更多

-

什麼是ISO 21434?給汽車軟體發展人員的合規貼士

查看更多

-

GitLab SAST:如何將Klocwork與GitLab一起使用

查看更多

-

為什麼SOTIF(ISO/PAS 21448)是自動駕駛安全的關鍵

查看更多

-

什麼是CVE?常見漏洞和暴露列表概述

查看更多

-

安全編碼實踐:什麼是安全編碼標準?

查看更多

-

汽車安全不可避免的數位化轉型

查看更多

-

上下文感知分析:對最重要的漏洞進行優先順序排序

查看更多

-

Docker容器使用指南:如何將Klocwork作為一個容器創建和運行

查看更多

-

如何將Klocwork與Incredibuild一起使用來提高DevOps生產效率

查看更多

-

安全最佳實踐+Klocwork

查看更多

-

汽車網路安全滲透測試

查看更多

-

Log4Shell是什麼?從Log4j漏洞說起

查看更多

RELATED RESOURCES