聯系電話:

+886 2 77182788

-

創提部落格

希望我們能與您分享和探討成長中的點點滴滴

最具影響力的汽車駭客攻擊事件

創提科技

創提科技

2024/12/03

2024/12/03

分享到

隨著汽車發展成為軟體驅動的機器,其連接性和複雜性帶來了巨大的網路安全挑戰。資訊娛樂系統、空中下載(OTA)更新和高級診斷等功能使現代汽車更加便捷,但也更容易受到網路攻擊。十多年來,網路安全研究人員發現並揭露了汽車中的關鍵漏洞。他們的研究結果導致了汽車的召回、新安全標準的制定和設計實踐的改進,促使汽車製造商優先考慮安全問題。本文探討了一些最著名的汽車駭客攻擊事件,展示了這些突破如何重塑汽車行業並加強聯網汽車的安全性。

奠定汽車安全基礎

1. Koscher et al.: Experimental Security Analysis of a Modern Automobile (2010)

Koscher及其團隊的突破性研究開創了汽車網路安全的先河。他們的研究涉及將惡意資訊注入汽車的控制器局域網(Controller Area Network, 簡稱CAN),以操控汽車功能,包括制動、加速和引擎控制。他們的研究成果之所以特別有影響力,是因為他們能夠遠端執行這些操作,從而引發了人們對現實世界威脅的擔憂。通過使用逆向工程ECU等技術,他們展示了不安全的汽車架構如何使汽車容易受到網路攻擊。

影響:Koscher的研究結果強調了安全軟體和網路在現代汽車中的重要性,推動了汽車行業優先考慮網路安全問題。

資料來源:Karl Koscher et al. Experimental Security Analysis of a Modern Automobile (2010). IEEE Symposium on Security and Privacy, volume 447-462. Link

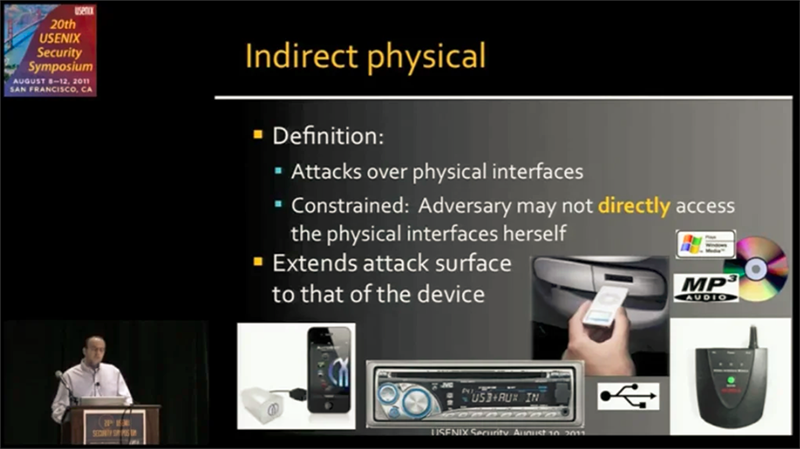

2. Checkoway et al.: Comprehensive Experimental Analysis of Automotive Attack Surfaces (2011)

繼Koscher的研究之後,Checkoway等人在此基礎上對藍牙、CD播放機和遠端資訊處理裝置等多種攻擊載體進行了研究。他們探討了惡意音訊檔或被入侵的智能手機等外部信號如何滲透到汽車系統中。這項研究首次展示了資訊娛樂系統等看似無害的系統如何成為攻擊者的切入點。

影響:這項研究揭示了現代汽車漏洞的廣泛性,並強調了在汽車設計過程中進行端到端安全測試的必要性。

資料來源:Stephen Checkoway et al. Comprehensive Experimental Analyses of Automotive Attack Surfaces (2011). Proceedings of the 20th USENIX Conference on Security, SEC'11, 1–6. USENIX Association. Link

資料來源:YouTube

令人震驚的行業漏洞

3. Dieter Spaar: Beemer, Open Thyself! (2015)

Spaar對寶馬ConnectedDrive系統的深入研究暴露了其通信協定(NGTP)中的一個關鍵漏洞。通過利用加密密鑰傳輸的不安全性,他演示了攻擊者如何遠端解鎖汽車。這種駭客攻擊是通過蜂窩網路進行的,不需要實際進入汽車內部。Spaar的研究成果揭示了互聯汽車系統中加密薄弱和加密協定執行不力的風險。

影響:寶馬公司迅速做出反應,推出了OTA補丁,使Spaar的研究成為採用OTA更新作為解決漏洞標準的轉捩點。

資料來源:Dieter Spaar. Beemer, Open Thyself! (2015). Security vulnerabilities in BMW's ConnectedDrive. Link

4. Miller and Valasek: Remote Exploitation of an Unaltered Passenger Vehicle (2013-2015)

Charlie Miller和Chris Valasek遠端控制吉普切諾基(Jeep Cherokee)的能力引起了廣泛關注。通過利用Uconnect遠端資訊處理系統的漏洞,他們演示了對轉向、剎車和加速的完全控制。他們的攻擊涉及逆向工程韌體和利用汽車架構中缺乏網路分段的漏洞。

影響:菲亞特克萊斯勒公司召回了140萬輛汽車,這是歷史上最大的網路安全召回事件之一。Miller和Valasek的研究大大提高了公眾對汽車網路安全威脅的認識。

資料來源:Dr. Charlie Miller and Chris Valasek. Remote Exploitation of an Unaltered Passenger Vehicle (2013-2015). DEF CON 23 Hacking Conference. Las Vegas, NV: DEF CON, August 2015. Link

加密技術和無鑰匙進入系統漏洞

5. Garcia et al.: Lock It and Still Lose It – On the (In)Security of Automotive Remote Keyless Entry Systems (2016)

Garcia等人發現了大眾汽車遠端無鑰匙進入系統的漏洞,特別是Megamos加密協定中的漏洞。他們演示了如何攔截和解密信號以克隆鑰匙扣,從而在未經授權的情況下進入汽車。研究人員強調了加密金鑰管理和過時演算法的弱點。

影響:他們的研究結果促使汽車製造商加強密碼保護,並重新考慮對舊系統的依賴性。

資料來源:Flavio D. Garcia et al. Lock it and still lose it – on the (in)security of automotive remote keyless entry systems (2016). 25th USENIX Security Symposium (USENIX Security 16). Austin, TX. USENIX Association. Link

6. Nie et al.: Free-Fall – Hacking Tesla from Wireless to CAN Bus (2017)

Nie及其團隊展示了針對特斯拉Model S的攻擊鏈。通過利用資訊娛樂系統中的瀏覽器漏洞,他們獲得了訪問汽車CAN總線的許可權,從而可以操控制動等關鍵功能。這次攻擊凸顯了非關鍵系統中的軟體漏洞如何危及汽車的基本運行。

影響:特斯拉對此做出了回應,改進了他們的OTA系統,併為關鍵系統引入了更強大的隔離功能,從而為業界樹立了安全部署軟體的標杆。

資料來源:Sen Nie et al. Free-Fall: Hacking Tesla from wireless to CAN-Bus (2017). BlackHat USA 2017 Las Vegas, NV. Link

資料來源:YouTube

診斷和車載通信缺陷

7. Van den Herrewegen and Garcia: Beneath the Bonnet – A Breakdown of Diagnostic Security (2018)

這項研究探索了診斷系統的安全性,診斷系統被廣泛用於車輛維護和韌體更新。Van den Herrewegen的團隊發現了診斷協定中的漏洞,如不安全的認證機制,攻擊者可利用這些漏洞在ECU上執行任意代碼。

影響:他們的研究成果強調了安全診斷訪問的必要性,從而提高了維護工具和協定的安全性。

資料來源:Jan Van den Herrewegen and Flavio D. Garcia. Beneath the Bonnet: A Breakdown of Diagnostic Security (2018). Volume 11098 of Lecture Notes in Computer Science, pages 305–324, Springer International Publishing. Link

8. Cai et al.: 0-days & Mitigations – Roadways to Exploit and Secure Connected BMW Cars (2019)

Cai等人揭露了寶馬公司NGTP和UDS協議中的關鍵漏洞。他們的研究包括兩個詳細的攻擊鏈,演示了攻擊者如何實現遠端代碼執行和訪問敏感的汽車數據。寶馬公司與研究人員密切合作,通過OTA更新修復了這些問題。

影響:這項研究突出了負責任的披露以及網路安全專家和汽車製造商之間合作的重要性。

資料來源:Zhiqiang Cai et al. 0-days & Mitigations: roadways to Exploit and Secure Connected BMW Cars (2019). BlackHat USA 2019, 1–37. Link

重新審視無鑰匙進入系統

9. Wouter Bokslag: Vehicle Immobilization Revisited (2019)

Bokslag對汽車防盜系統的分析揭示了槽糕的設計如何讓攻擊者利用便宜的硬體繞過汽車防盜系統。他的研究結果主要集中在標緻207和歐寶Astra H等車型上,演示了不安全的防盜裝置會造成的實際影響。

影響:汽車製造商開始集成更先進的防盜技術,如滾動代碼系統,以減輕這些威脅。

資料來源:Wouter Bokslag. Vehicle Immobilization Revisited (2019). 36C3: Resource Exhaustion, Chaos Computer Club e.V. Link

10. Wouters et al.: Fast, Furious and Insecure — Passive Keyless Entry and Start Systems in Modern Supercars (2019)

這項研究揭示了包括特斯拉和邁凱倫在內的豪車的被動式無鑰匙進入系統的漏洞。Wouters等人利用中繼攻擊演示了攻擊者如何在不實際獲取鑰匙扣的情況下解鎖和啟動車輛。

影響:特斯拉和其他製造商都採取了一些緩解措施,如「輸入密碼才能開車」的功能,以降低失竊風險。

資料來源:Lennert Wouters et al. Fast, furious and insecure: passive keyless entry and start systems in modern supercars (2019). IACR Transactions on Cryptographic Hardware and Embedded Systems, 66–85. Link

最新汽車網路安全駭客攻擊事件

11. Weinmann and Schmotzle: TBONE – A Zero-Click Exploit for Tesla MCUs (2020)

在Pwn2Own 2020大賽上,研究人員演示了如何利用無人機實現零點擊入侵特斯拉多媒體系統的漏洞。他們展示了多媒體漏洞如何控制資訊娛樂系統。

影響:特斯拉的應對措施是加強多媒體元件的安全性,並引入更強大的防火牆。

資料來源:Ralf-Philipp Weinmann and Benedikt Schmotzle. TBONE – A zero-click exploit for Tesla MCUs (2020). Pwn2Own 2020. Link

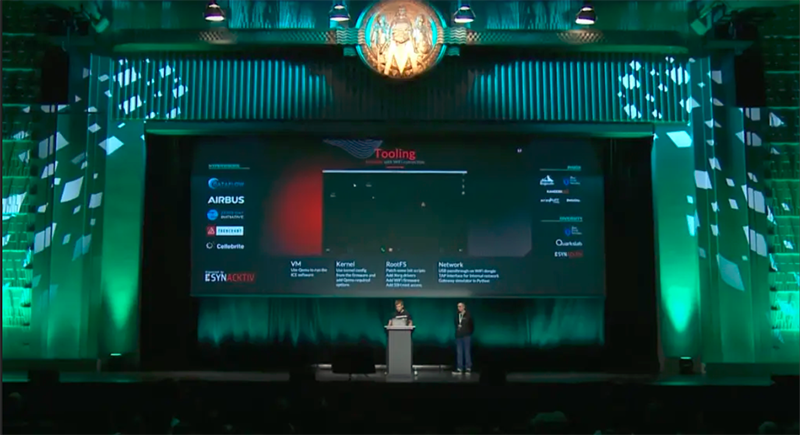

12. Berard and Dehors: I Feel a Draft – Opening Doors and Windows with Zero-Click RCE on Tesla Model 3 (2022)

SYNACKTIV的零點擊漏洞通過LTE數據機攻擊了特斯拉Model 3的資訊娛樂系統。通過將漏洞串聯起來,他們實現了遠端代碼執行,演示了蜂窩網路連接帶來的風險。

影響:特斯拉迅速修補了這些漏洞,鞏固了其靈活應對網路安全問題的聲譽。

資料來源:David Berard and Vincent Dehors. I Feel a Draft – Opening Doors and Windows with Zero-Click RCE on Tesla Model 3 (2022). Pwn2Own 2022 Vancouver. Link

13. Pozzobon et al. Fuzzy Fault Injection Attacks Against Secure Automotive Bootloaders (2023)

研究人員(其中兩位是我們的聯合創始人)使用電磁故障注入(EMFI)技術利用了安全ECU引導載入程式中的漏洞。攻擊針對的是標準化安全更新流程中的漏洞,無需修改硬體即可實現代碼執行和信息洩露。該方法適用於安全關鍵型系統中常見的PowerPC和ARM處理器,並在大眾和寶馬的ECU上進行了演示。

影響:這項研究結果揭示了當前更新流程中的關鍵薄弱環節,強調了整個行業改進安全措施的必要性。

資料來源:Pozzobon et al. Fuzzy Fault Injection Attacks Against Secure Automotive Bootloaders (2023). Troopers IT Security Conference 23. Link

14. Berard and Dehors: 0-Click RCE on Tesla Infotainment Through Cellular Network (2024)

SYNACKTIV在Pwn2Own 2024大賽上的最新成果是針對特斯拉LTE數據機的命令注入攻擊。他們繞過啟動過程中的保護措施,實現了root訪問,這體現了確保車載蜂窩網路安全的重要性。

影響:這項研究進一步加深了業界對確保聯網汽車遠端連接安全的理解。

資料來源:David Berard and Vincent Dehors. 0-Click RCE on the Tesla Infotainment Through Cellular Network (2024). OffensiveCon 2024. Link

資料來源:YouTube

未來之路

上述網路安全研究人員的開創性工作揭露了汽車行業的漏洞,推動了汽車行業的變革。然而,隨著汽車複雜性的不斷提高,確保汽車安全所面臨的挑戰依然巨大。

在dissecto,我們專注於利用HydraVision等尖端工具推進汽車網路安全,HydraVision是專為確保嵌入式系統安全而設計的自動化安全測試平台。通過將自動化與深刻的技術洞察力相結合,我們使汽車和工業OEM能夠在不斷變化的威脅面前保持領先。

如果您對車用網路安全有任何疑問或建議歡迎跟我們聯絡:

https://www.trinitytec.net/cn/contact

Source: https://dissec.to/general/the-most-influential-automotive-hacks/