聯系電話:

+886 2 77182788

-170.png)

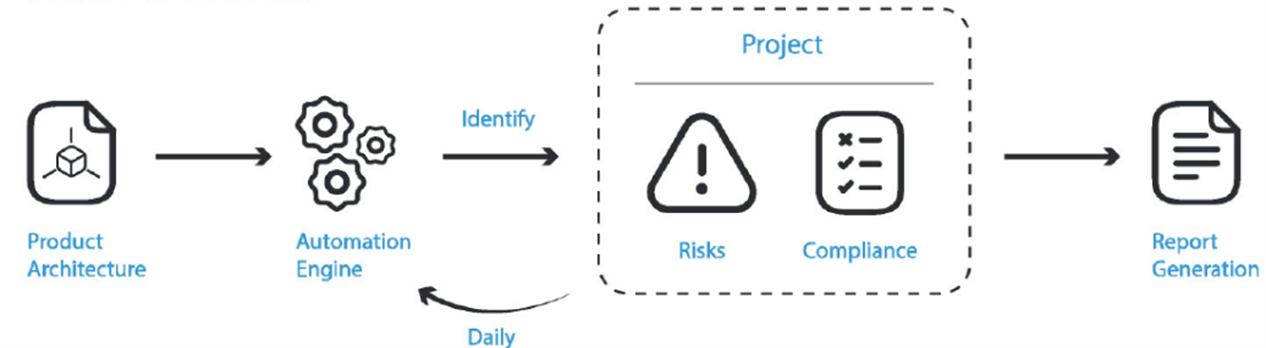

VULTARA是一款領先的專門用於汽車網路安全開發和管理的軟體系統,內建強大並持續更新的安全資料庫和分析引擎,可自動化支援汽車網路安全標準所要求的威脅分析和風險評估(Threat Analysis and Risk Assessment,簡稱'TARA'),威脅監控及相關流程管理。 VULTARA的TARA資料庫提供了大量車載系統的功能(Feature)和資產(Asset)供消費者直接選用,使用者無需從零開始發展TARA工作,而是可以基於VULTARA提供的資料庫,根據系統需求定義功能、通信協定及相關屬性即可快速完成建模。 創建模型後,VULTARA內建的威脅場景分析引擎,可基於創建的模型,自動識別該系統所包含的功能項內,所有資產可能會面臨風險值的安全風險,包括威脅場景、攻擊路徑、影響和風險值,並依據STRIDE威脅模型提出詳盡、合理的描述說明。研發團隊和安全團隊可基於TARA分析結果,進一步定義相關風險處理方式及後續一系列操作。除此之外,VULTARA還提供客戶產品於生產後的TARA持續監控機制,當威脅場景的風險值在VULTARA的持續更新資料庫內發生變化時,VULTARA會發出警示訊息提示用戶風險值的改變,消費者可依據該警示訊息來決定是否要對該威脅場景執行新的資訊安全機制。實現在汽車系統的整個生命週期內,持續保障產品的安全性。

UNECE WP.29自2024年7月起,在歐盟境內,針對所有發佈的新車型要求必須符合R155安全法規,才能通過新車型認證,否則將無法進行銷售。在中國,由工業和資訊化部起草的《汽車整車資訊安全技術要求》強標也即將迎來正式發佈,強標的制定過程和內容參考了R155安全法規,對車輛的網路安全和資訊安全提出了明確的強制規範要求。R155給了一個可參考的標準ISO 21434來認定新的車輛的合規性。TARA則是ISO 21434所要求的網路和資訊安全需求導出的起始點。VULTARA正是基於這樣的需求和背景所推出以符合ISO 21434合規性的安全開發系統。VULTARA除了擁有強大的資料庫與威脅場景引擎自動匯出威脅場景與風險值外,也提供了基於導出的威脅場景與R155安全法規進行比對的機制,讓汽車研發和安全團隊更容易、更快速地滿足對汽車網路安全法規的合規性。

核心價值

-

以自動化方式顯著提高TARA效率,降低安全開發的工程成本

-

無縫銜接汽車研發團隊和網路安全團隊共同協作發展安全開發工作

-

持續監控和保障汽車網路資訊安全相關產品風險指標

-

更快更容易地實現UNECE WP.29和ISO/SAE 21434合規性

-

讓汽車系統的網路安全開發工作流程標準化

-

有利於培養企業網路安全文化

優勢和亮點

-

VULTARA內建強大的安全資料庫與威脅引擎最大程度實現TARA自動化

-

資料庫支援自動風險更新和可定製化

-

VULTARA將汽車網路安全TARA相關活動統一到一個平台上

-

VULTARA通過自動化方式降低安全設計的技術和經驗門檻

-

"所見即所得”的建模功能以提供良好直觀的GUI介面

-

VULTARA支援超大規模部署可支撐整個團隊的協作

-

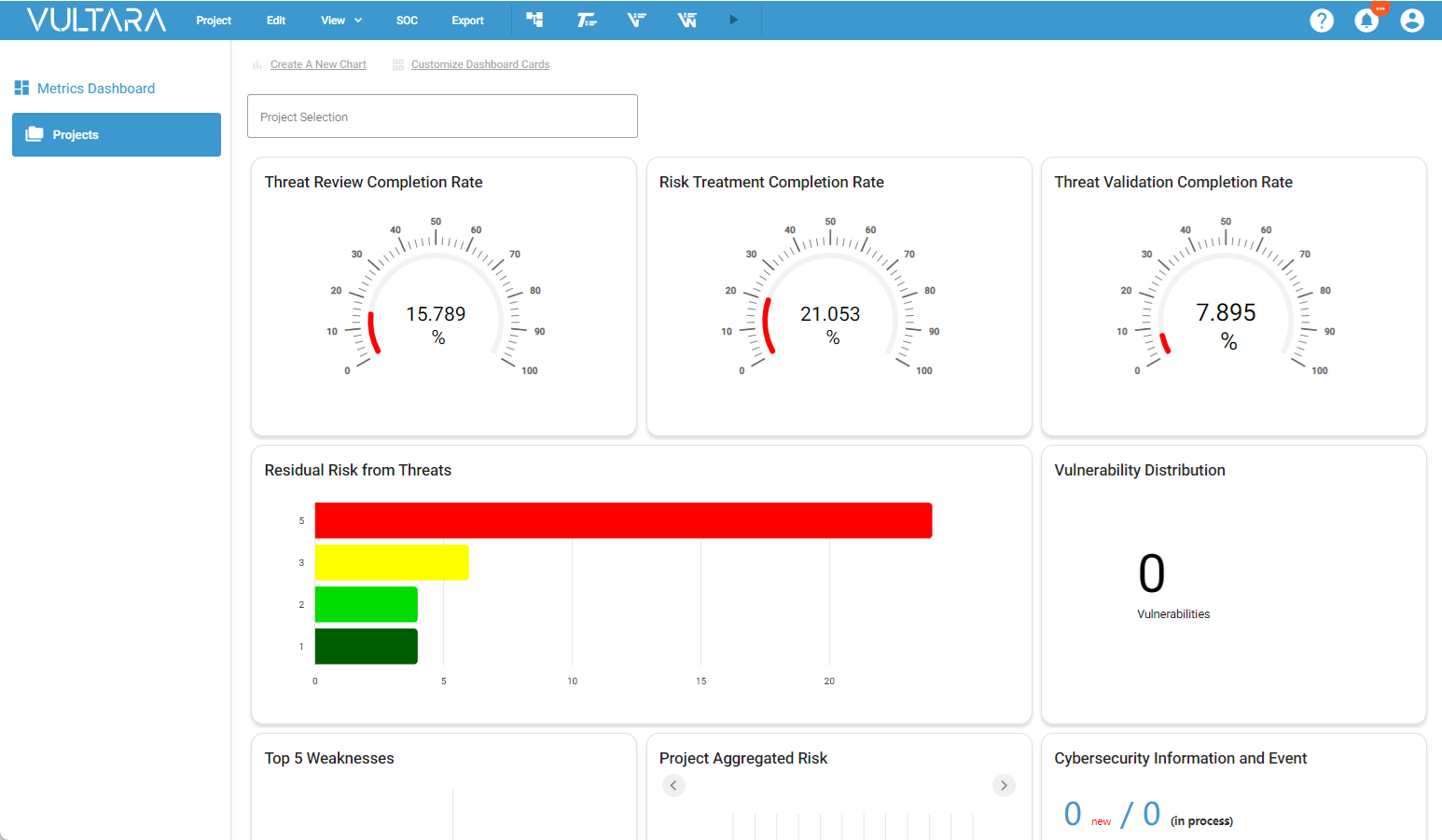

支援生成和定製各種報告和儀錶盤

-

自動生成UNECE WP.29和ISO/SAE 21434合規性報告

-

無需安裝,提供SaaS和私有化部署

-

VULTARA支援與ALM/PLM/JIRA等第三方管理系統的無縫集成

主要功能

-

模型創建

-

TARA自動化

-

風險處置

-

持續監控

-

權限管理

-

第三方集成

-

模型創建

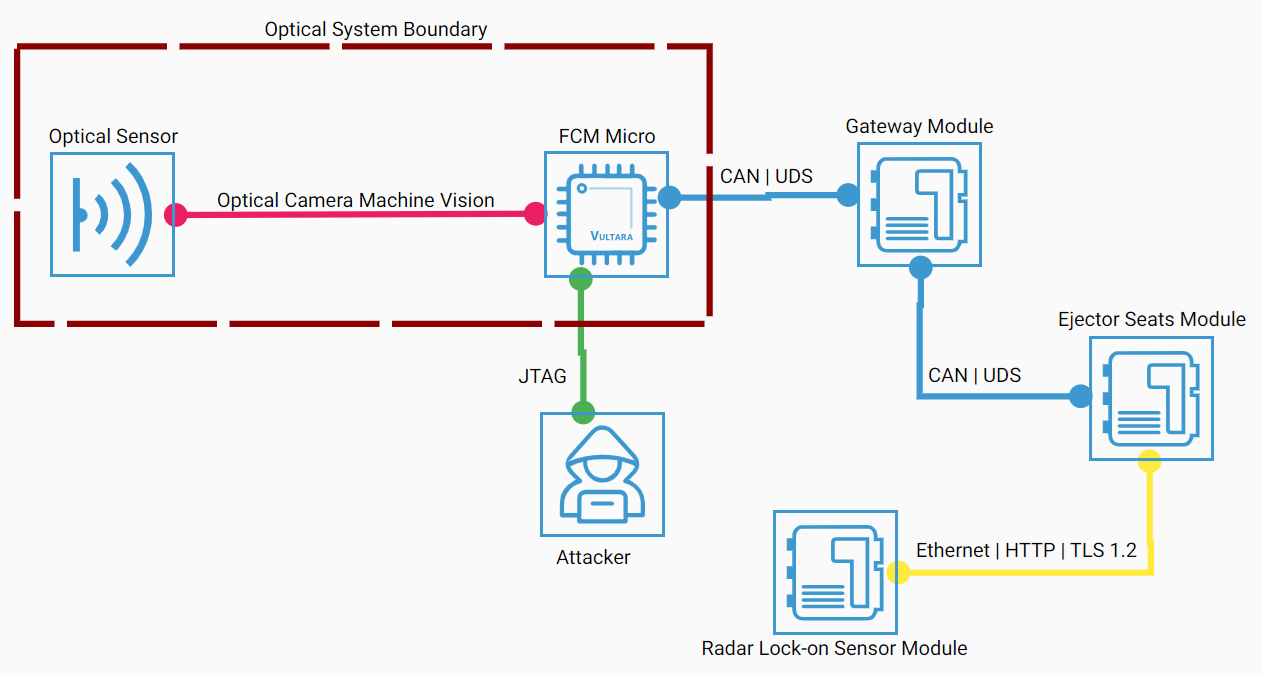

模型創建 創建產品模型是所有TARA分析的基礎,VULTARA內建的資料庫為使用者提供了預先定義的大量、可複用的車載系統功能(Feature)和資產(Asset),使用者可以直接選用創建系統模型,系統開發人員只需要基於VULTARA的資料庫進行系統需求定義、功能、數據、控制方法、通信協定及相關屬性設置,即可快速完成安全建模。

VULTARA提供對每個功能和資產的詳細屬性設置,用戶可以根據需求進行調整和優化。 VULTARA廣泛支援常見的車載通信協定,如CAN、LIN、WiFi、802.11、Bluetooth、NFC等,使用者可以根據需求配置相關通訊協定參數。

除了VULTARA內建的功能和資產資料庫以外,用戶團隊中每個模組的專家也可以針對自身專業的模組創建模組所需要的功能和資產,來擴充和維護資料庫,以滿足使用者自身開發所需。 這些預定義和自定義的功能和資產資料庫,大大降低了從0到1創建產品模型的技術門檻,顯著提高開發效率。

-

TARA自動化

TARA自動化 VULTARA內建了一個強大的安全資料庫和威脅引擎,安全人員只需要基於創建好的模型,一鍵點擊即可自動完成分析,得到每個資產(Asset)所對應的威脅場景(Threat Scenario)、攻擊路徑(Attach Path)和風險值(Risk Value)等關鍵分析結果,並基於STRIDE等模型提供風險值的詳細說明。

對於攻擊路徑,使用者還可以新增/修改攻擊樹圖形建模,並執行攻擊樹分析,以分析複雜的攻擊路徑,並在文本形式的攻擊路徑和圖形形式的攻擊樹之間建立聯繫。

用戶團隊的安全專家也可以根據自身需要和應用場景對資料庫和威脅引擎進行自定義修改或擴充,以便更準確地滿足個人化需求。

-

風險處置

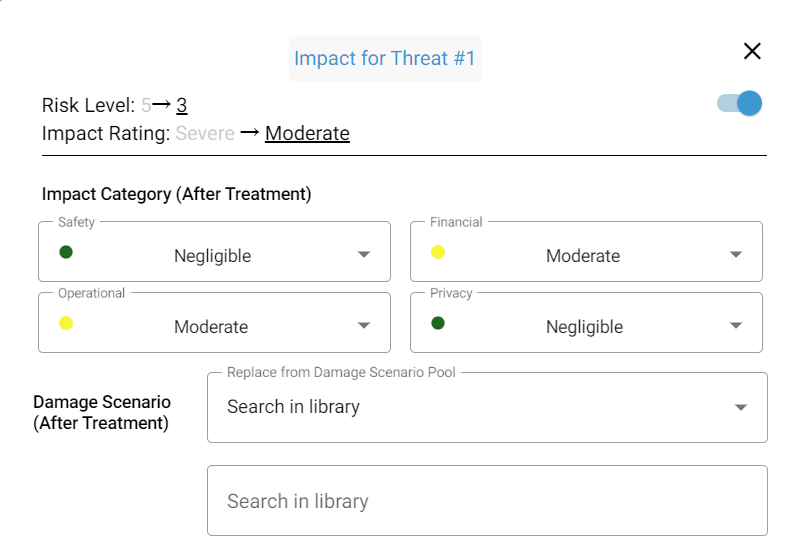

風險處置 VULTARA輸出TARA分析結果之後,會提供一系列支援後續對風險進行進一步處置的功能。 包括基於ISO 21434標準提供的威脅場景處理方式:No treatment, Avoid, Reduce, Share, Retain等不同級別的選項,並進一步設置安全控制方法,支持根據內建資料庫自動提供安全目標(Security Goal)、安全控制(Security Control)的建議選項,使用者也可以根據自身需要自定義安全控制方法,滿足不同場景的使用需要。

風險處置措施設置完成後,使用者還可以根據所定義的安全目標和安全控制進一步分析威脅場景(Damage Scenario)、可行性(Feasibility)和影響(Impact)等在處置前後的改變。

-

持續監控

持續監控 專注於汽車網路安全,VULTARA的安全團隊長期緊密跟蹤和研究來自公網、暗網、深層網路、社交媒體和其他來源的安全資訊和情報,並將相關關鍵資訊經過分析處理之後引入到VULTARA的威脅引擎和軟體平臺上,以便使用者可以第一時間緊跟最新的安全動態。

當TARA工作完成後,在產品的生命週期還未宣告結束前,VULTARA仍會持續的監控已有的TARA結果,若有新的攻擊產生並影響到現有的Risk Value,VULTARA及時發出通知,警示使用者注意風險值的改變,並建議採取進一步的動作。

典型的威脅情報服務僅提供 ISO/SAE 21434 定義的「網路安全資訊」。 若是使用這些服務,您需要擁有自己的分析師來驅動網路安全事件。 VULTARA的安全持續監控能力不僅為使用者提供「網路安全資訊」,還為您提供「網路安全事件」回應支援,完全符合 ISO/SAE 21434 和 UNECE WP29 R155。

-

權限管理

權限管理 VULTARA提供了豐富且細緻的權限管理機制,內建包括管理員、全域庫使用者、專案庫使用者、專案使用者、專案查看者和使用者等5個層級的權限。企業使用者可以對每個消費者就使用者、專案、各種資料庫、模型和TARA結果等各個維度的權限進行精準控制。以此支援大型組織架構,準確定義公司管理層、中央安全團隊、不同部門、專案的研發團隊之間的權限邊界,有效協調智部門之間、項目內部角色之間的分工協作

-

第三方集成

第三方集成 VULTARA支援與常用的ALM/PLM/JIRA等第三方系統的無縫集成,以便將安全開發需求無縫對接到現有的開發管理系統之中。甚至對於使用者自研的開發管理系統,VULTARA也可以提供數據交互API,支援與不同系統之間的定製化集成。

軟體部署

SaaS 部署: | 支持 |

私有化部署: | 支持 |

私有化部署硬體要求: | CPU : 4核 或以上 記憶體: 64GB 或以上 硬 碟: 1TB 或以上 *硬體配置和部署規模有關,詳情請諮詢我們的技術工程師 |

相關資源

RELATED RESOURCES